Tout savoir sur le cryptojacking

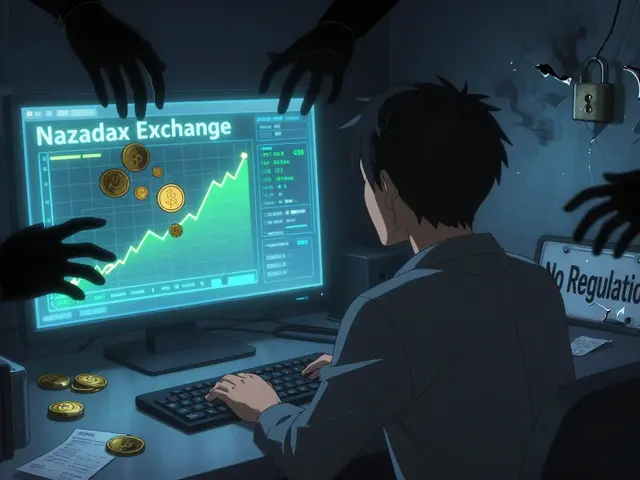

Lorsque l’on parle de cryptojacking, exploitation non autorisée du matériel d’un ordinateur pour miner des cryptomonnaies. Aussi appelé minage clandestin, il s’appuie sur un malware, programme malveillant installé à l’insu de l’utilisateur qui tourne en arrière‑plan. Le résultat : votre CPU ou GPU travaille pour créer des tokens pendant que vous naviguez, sans que vous le remarquiez. Ce procédé crée un lien direct entre botnet, réseau d’ordinateurs infectés contrôlé à distance et la blockchain, registre décentralisé où les cryptomonnaies sont enregistrées. En d’autres termes, le cryptojacking utilise un malware pour consommer des ressources, forme un botnet qui alimente la blockchain, et fait monter la demande sur les échanges crypto où ces nouveaux tokens sont ensuite vendus.

Pourquoi le cryptojacking séduit les cybercriminels ?

Le principal avantage : aucune transaction financière directe, donc moins de traces. Un hacker n’a pas besoin de convaincre une victime d’envoyer de la crypto ; il suffit d’injecter du code sur un site web, dans une extension de navigateur ou via un email piégé. Une fois le script installé, le minage clandestin démarre immédiatement, transformant chaque visiteur en mini‑mineur. Les gains sont proportionnels au nombre d’appareils compromis et à la puissance de leurs processeurs. Cette méthode alimente les échanges crypto, places où l’on achète, vend ou échange des tokens car les tokens fraîchement créés sont souvent listés rapidement pour réaliser un profit. Par ailleurs, le cryptojacking augmente la consommation d’énergie, ce qui peut faire grimper les factures d’électricité des victimes et déclencher des surchauffes, impactant la durée de vie du matériel. En somme, le cryptojacking coupe le pont entre le malware, le botnet, le minage blockchain et les marchés d’échange, créant une chaîne de valeur invisible mais très lucrative.

Du côté de la sécurité informatique, ensemble de pratiques visant à protéger les systèmes et les données, il faut se préparer à détecter ces activités sournoises. Les outils de monitoring CPU/GPU montrent souvent des pics d’usage inexpliqués, surtout quand le navigateur reste ouvert. Les antivirus modernes intègrent des signatures de cryptojacking, mais les scripts évoluent constamment, rendant la détection difficile. Une approche proactive consiste à bloquer les scripts de minage via des extensions comme NoScript ou MinerBlock, et à limiter les permissions des extensions de navigateur. Les administrateurs réseau peuvent aussi filtrer les requêtes vers les pools de minage connus, réduisant ainsi la surface d’attaque. Enfin, la mise à jour régulière du système d’exploitation et des applications réduit les vulnérabilités exploitées par les malwares de cryptojacking.

Après ce tour d’horizon, vous avez une vision claire des mécanismes, des acteurs et des risques liés au cryptojacking. Vous savez quels sont les points d’entrée, comment le malware transforme votre appareil en mineur et pourquoi cela intéresse les plateformes d’échange. Dans les articles qui suivent, nous détaillerons des cas concrets (RocketX, BitCoke, Apex Protocol, etc.), des analyses de tokens et des guides pratiques pour sécuriser votre environnement. Préparez‑vous à explorer des fiches techniques, des comparatifs d’exchanges et des astuces pour repérer les signaux d’alerte avant que votre PC ne devienne un mini‑mineur à votre insu.

Comment la Corée du Nord finance ses programmes d'armes avec des cryptomonnaies volées

Analyse détaillée du financement nord‑coréen des programmes d'armes via le vol de cryptomonnaies, méthodes, acteurs et réponses sécuritaires.

voir plus