Sécurité des données dans la crypto

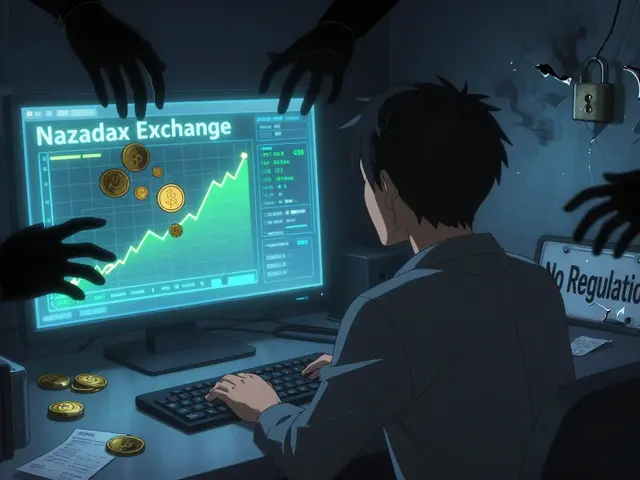

Lorsque l’on parle de sécurité des données, c’est la protection des informations sensibles liées aux actifs numériques. Aussi appelée protection des clés privées, elle regroupe chiffrement, authentification et sauvegarde. La cryptomonnaie, monnaie virtuelle basée sur la blockchain repose entièrement sur la confidentialité des clés privées ; sans elle, aucun transfert n’est possible. De même, les exchanges crypto, plates‑formes de trading centralisées ou décentralisées stockent d’importantes quantités de données utilisateur et doivent garantir l’intégrité de leurs systèmes. Enfin, le wallet, application ou dispositif qui gère les clés privées constitue le point d’entrée le plus critique : un wallet compromis signifie la perte totale des fonds.

Principaux piliers de la sécurité des données

Le premier pilier c’est le chiffrement : les clés privées sont généralement stockées sous forme cryptée, ce qui empêche toute lecture directe même en cas de vol du fichier. Ensuite, l’authentification forte (2FA, authentificateurs matériels) ajoute une couche supplémentaire, car un simple mot de passe ne suffit plus. Le troisième pilier est la séparation du stockage : les solutions « cold storage » conservent les clés hors ligne, souvent sur des appareils dédiés (hardware wallets) qui ne sont jamais connectés à Internet. Enfin, les audits de code des smart contracts et les tests de pénétration des plateformes d’échange permettent d’identifier des failles avant qu’elles ne soient exploitées. En résumé, sécurité des données englobe le chiffrement, l’authentification forte, le stockage à froid et les audits de sécurité.

Ces composantes interagissent étroitement : un wallet hardware utilise le chiffrement pour protéger la clé, mais il dépend aussi d’une authentification forte pour autoriser chaque transaction. Les exchanges crypto, quant à eux, intègrent des solutions de cold storage pour les fonds des utilisateurs tout en déployant des systèmes de surveillance en temps réel afin de détecter toute activité suspecte. Cette dynamique crée un cercle vertueux : plus le stockage est sécurisé, moins les attaques réussissent, ce qui renforce la confiance des utilisateurs et attire davantage de volume de trading.

Dans le contexte des airdrops et des IDO, la vigilance doit être encore plus élevée. Les campagnes de distribution de tokens demandent souvent aux participants de signer des messages avec leurs clés privées. Un utilisateur qui ne vérifie pas l’origine du message risque de divulguer sa clé à un acteur malveillant. De même, les projets qui offrent des swaps ou des tokens cross‑chain (par exemple RocketX ou GameZone) exigent des audits rigoureux du pont inter‑chaînes pour éviter les fuites de données. En pratique, il suffit de vérifier que le contrat du swap a été publié sur un audit public et que le site utilise le protocole HTTPS avec un certificat valide.

En plus du côté technique, les réglementations locales (comme les restrictions bancaires mexicaines ou les lois fintech) imposent des standards de protection des données personnelles. Les plateformes doivent donc mettre en place des politiques de confidentialité conformes au RGPD ou aux lois locales, ce qui implique le chiffrement des données au repos et en transit, ainsi que des procédures de gestion des incidents. Respecter ces exigences renforce non seulement la sécurité, mais évite aussi les sanctions légales qui pourraient paralyser une bourse ou un wallet.

Vous avez maintenant une vue d’ensemble des éléments qui composent la sécurité des données dans l’écosystème crypto : chiffrement, authentification, stockage à froid, audits et conformité. Dans la suite, vous trouverez des analyses détaillées d’échanges, de wallets et de projets tokenisés, ainsi que des guides pratiques pour sécuriser vos actifs lors d’un airdrop ou d’un IDO. Parcourez les articles ci‑dessous pour approfondir chaque aspect et appliquer immédiatement les bonnes pratiques à votre portefeuille.

Avantages de la technologie de registre distribué (DLT) pour les entreprises

Découvrez comment la technologie de registre distribué améliore la transparence, la sécurité et l’efficacité des entreprises, avec des cas d’usage, un tableau comparatif et un guide d’implémentation.

voir plus